-

·

Impresoras, Informática, Intel, Internet, keyboard, keylogger, netgear, NTFS, Nvidia, Redes, Redes de Computadoras, refrigeración pc, router, Servicio Tecnico PC, Sistemas Operativos, software, Soporte Tecnico, Squid, supercomputadora, tabla de particiones, Targetas de vídeo, Targetas Madres, TCP/IP, teclado, Tecnología de pcs, Ubuntu, videos, VirtualBox, Virus informáticos, WD, Windows, Windows 10¶¶¶¶¶

¶¶¶¶¶

¶¶¶¶¶

¶¶¶¶¶

¶¶¶¶¶

-

Excelente artículo…

Bueno, yo suelo conectarme en la red de la escuela en la que voy, pero siempre se me hace muy tedioso tener que estarla configurando. Y como hace poco empecé a aprender sobre la programación en batch (archivos con extensión bat o cmd que programan la consola MS-DOS) pues decidí investigar un poco y aplicar mis conocimientos para construir un programa que me configurara la IP y la DNS, y así poder conectarme a la red de la escuela fácilmente. Y del mismo modo al volver a casa, correr otro programa que hiciera el proceso inverso, para así poder usar la red de mi casa.

Lo importante aquí es saber que en la consola podemos llamar a un programa llamado netsh.exe¸ aunque como es un programa de sistema lo podemos llamar desde cualquier ruta con solo poner netsh.Ver la entrada original 213 palabras más

¶¶¶¶¶

¶¶¶¶¶

¶¶¶¶¶

¶¶¶¶¶

¶¶¶¶¶

-

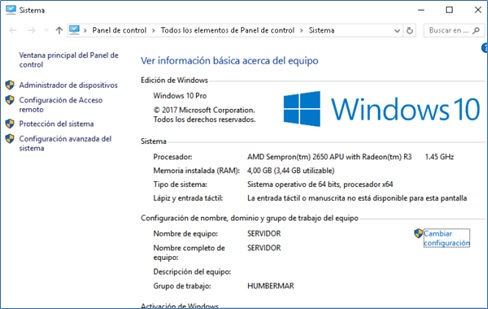

Manual básico de instalación y configuración de Firewall Pfsense con proxy squid, virtualizado sobre plataforma windows 10 pro.

Se efectuará la instalación bajo la modalidad de una máquina virtual, con el software virtual box, versión 5.1.26.

Procedemos a descargar el software hypervisor virtual box, una vez descargada la aplicación procedemos a instalar la misma, en la plataforma windows 10 pro.

La instalación de la misma no requiere mayores conocimientos técnicos, simplemente debemos continuar con las opciones del ayudante de la instalación.

En este caso ya tenemos la instalación realizada del software hypervisor virtual box.

Características del sistema base.

Procedemos a descargar la imagen del corta fuegos pfsense, utilizando la versión 2.3.4.

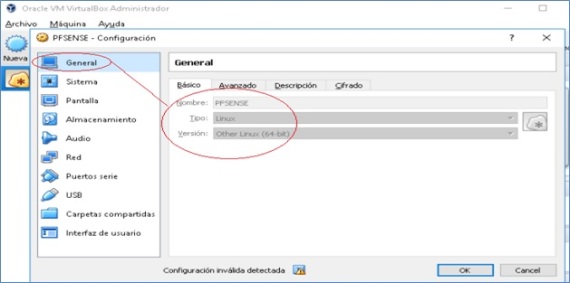

Procedemos a descargar la imagen del corta fuegos pfsense, utilizando la versión 2.3.4. La configuración establecida en el hypervisor, para el pfsense es la siguiente:

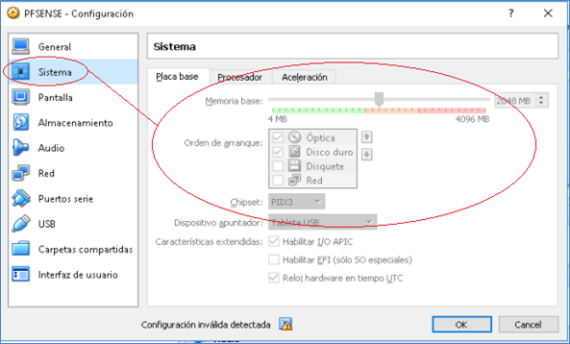

La configuración establecida en el hypervisor, para el pfsense es la siguiente:Sistema

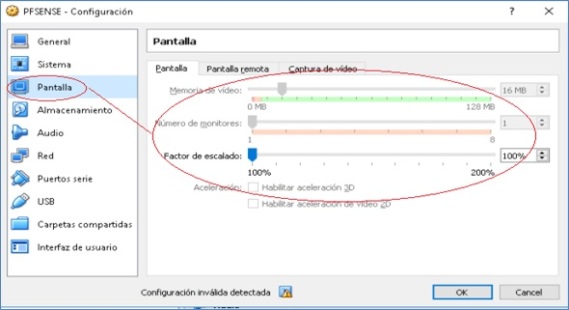

Pantalla

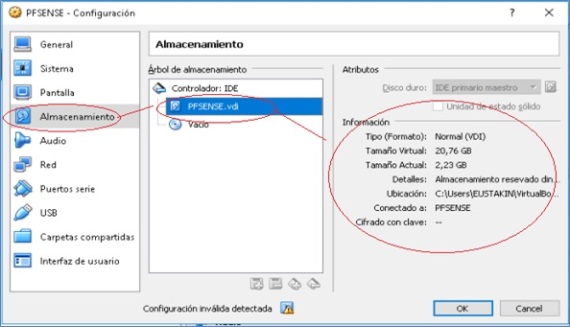

Almacenamiento

Red. Adaptador 1 (NAT).

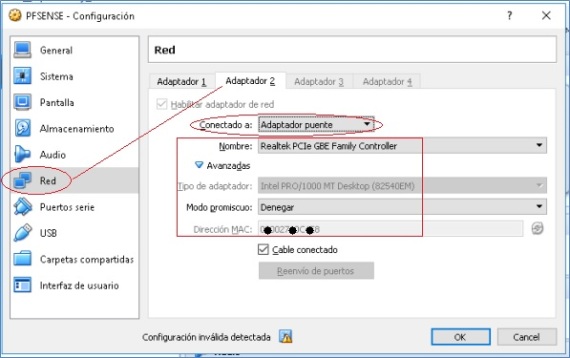

Red. Adaptador 2 (Puente).

En nuestro caso, establecimos para el adaptador de red 1 como NAT, ya que éste será nuestra interfaz WAN (internet), y el adaptador de red 2 como Puente (interfaz Lan), para que sea reconocido y permitido, en nuestra infraestructura de red, por un cortafuegos-enrutador físico, el cual es quien administra la red.

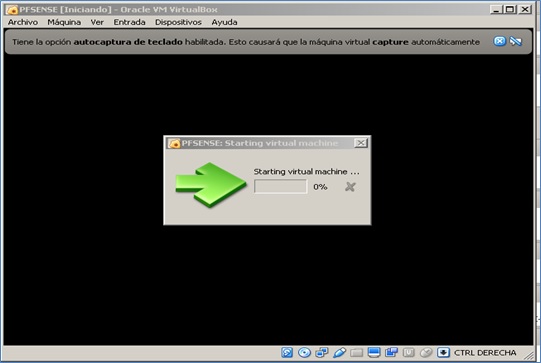

- Una vez establecidos todos los parámetros antes mencionados, proceda a instalar el corta fuegos pfsense, siguiendo los pasos siguientes:

Antes debemos montar la imagen del pfsense en la ficha “Almacenamiento”: Seleccionamos la imagen, previamente descargada en nuestro ordenador.

Procedemos a instalar el pfsense como sigue:

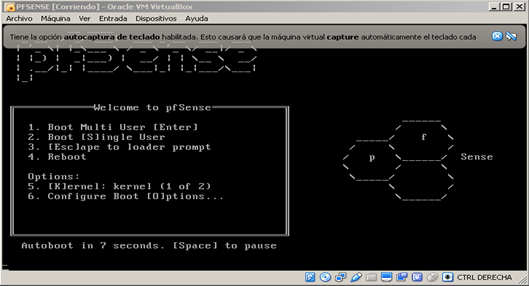

Pantalla de inicio de la máquina virtual sobre pfsense

Pantalla de inicio de pfsense

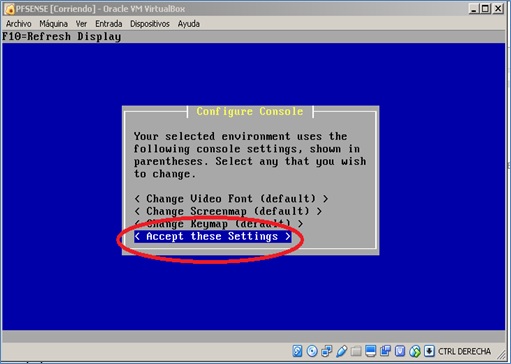

Configuración de consola de pfsense

Seleccionamos el tipo de instalación de pfsense

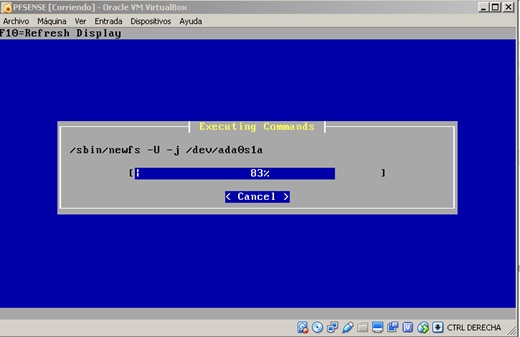

Esperamos la ejecución de comandos

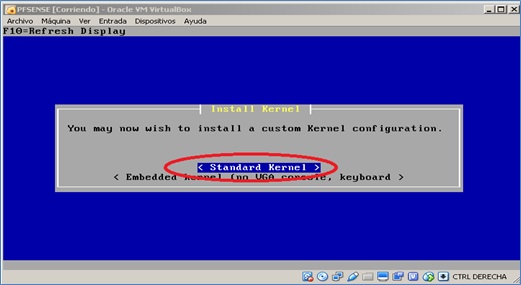

Instalación del kernell

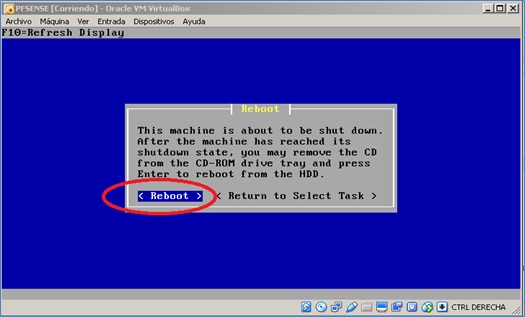

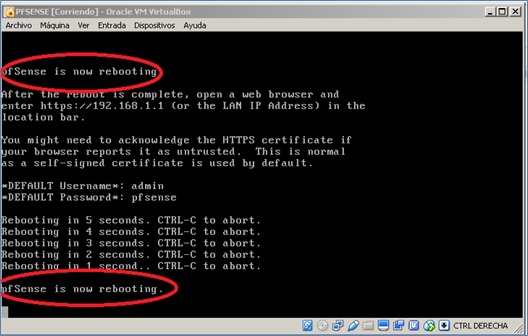

Reiniciamos la máquina virtual cuando aparezca el siguiente mensaje

Desmontar imagen de disco duro virtual del pfsense, para evitar repetir el proceso de instalación

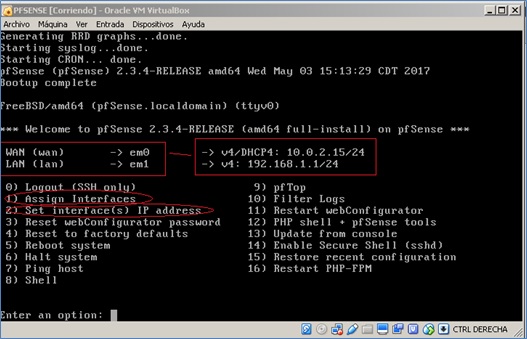

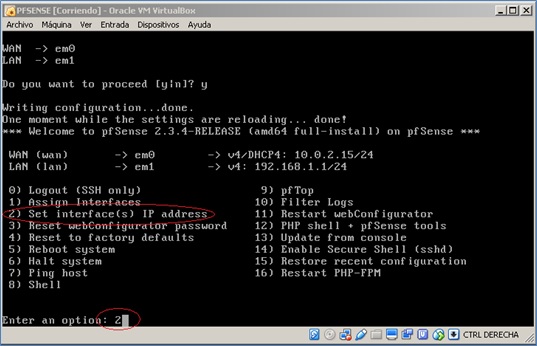

Una vez culminado el proceso de instalación y reinicio procedemos a asignar y luego configurar las interfaces de red: Recordando que la interface WAN es de tipo Nat, y la interface LAN es de tipo Puente.

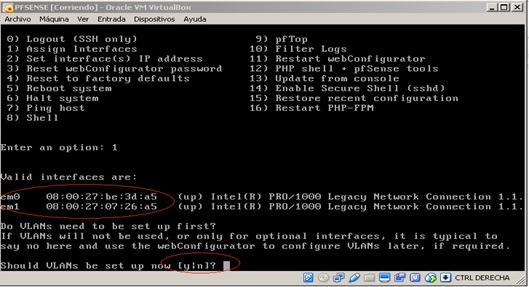

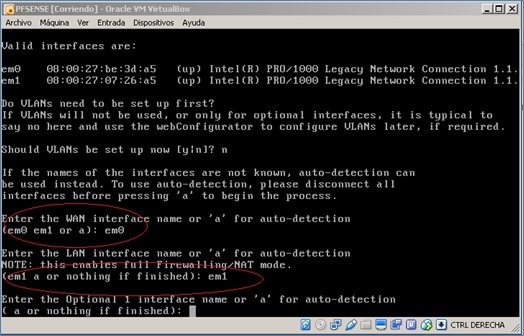

Asignamos las interfaces: En la opción para asignar VLANS, presionamos la letra “N”, ya que por ahora no vamos a configurar segmentos vlans.

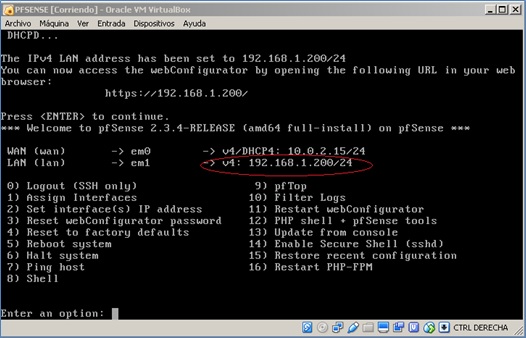

Configuramos los nombres de las interfaces LAN y WAN, como em1 y em0

Finalizo el enunciado anterior deben aparecer las interfaces LAN y WAN, con sus respectivos nombres em1 y em0

Presionamos la letra “Y”.

Configuramos las interfaces: Con la opción “2”.

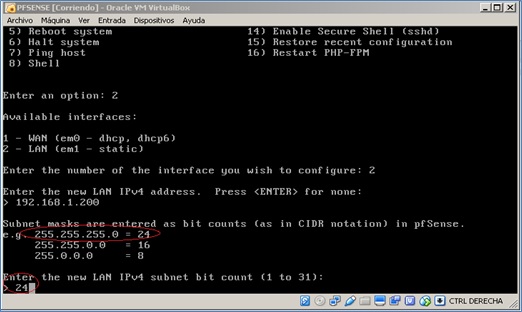

En nuestro caso configuramos la interface LAN como estática, porque nuestro enrutador principal tiene direccionamiento estático con filtro MAC, se recomienda efectuar este tipo de direccionamiento y evitar la asignación de direcciones ip dinámicas por DHCP.

Asignamos la dirección ip LAN estática de nuestro pfsense, recordar hacer este direccionamiento de acuerdo a la máscara de subred de su enrutador principal. En nuestro caso el router principal tiene la dirección ip local 192.168.1.3 y máscara /24, con lo cual le asignamos a nuestro pfsense la dirección 192.168.1.200, ya que se encuentra dentro del rango de la máscara de subred.

Definimos el direccionamiento local estático del pfsense

Definimos la máscara de subred

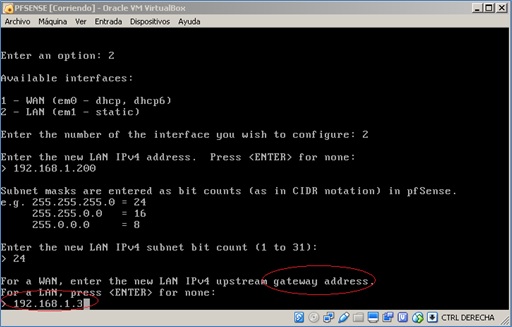

Finalmente colocamos la puerta de enlace o gateway

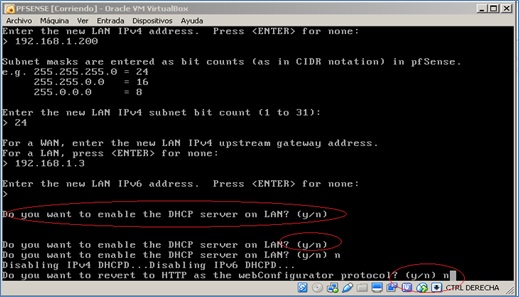

En nuestro caso el gateway es 192.168.1.3. Debemos ahora indicarle al sistema que no deseamos configurar DHCP, ni revertir el configurador web del pfsense.

Finalmente, la dirección ip local de nuestro pfsense sería 192.168.1.200.

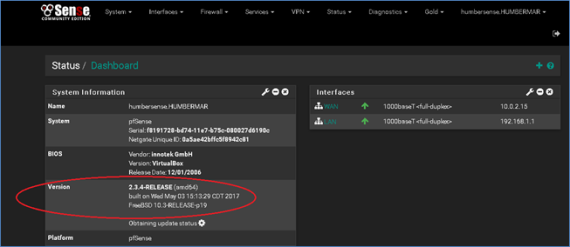

Ahora en un navegador web (firefox, chrome, ie), podemos ingresar la dirección ip que definan en su sistema pfsense y proceder a configura el mismo, en nuestro caso tenemos una plataforma pfsense ya configurada sobre un sistema base windows 10 pro.

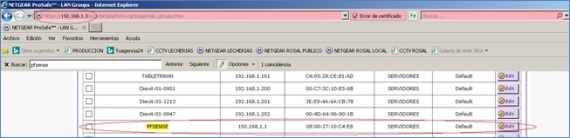

- Configuración en el dispositivo DCE Netgear SRX5308, de interfaz LAN del pfsense: Una vez concluido los pasos anteriores, debemos ahora establecer el paso a nivel del enrutador físico de nuestra infraestructura de red como sigue:

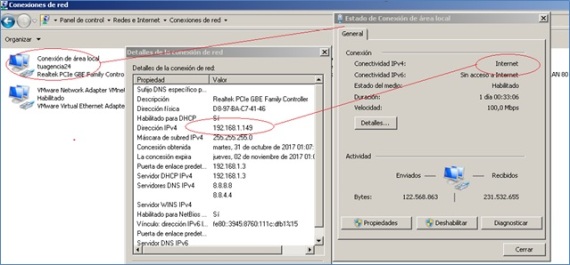

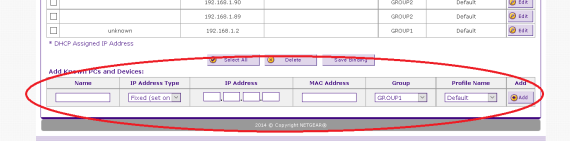

Accedemos a nuestro router, y establecemos un direccionamiento estático de la dirección ip lan de nuestro pfsense, en este caso ya tenemos un pfsense ya configurado con la dirección ip lan 192.168.1.1.

Dirección ip del pfsense en router Netgear

La dirección MAC reflejada en su router principal, es la misma que se presenta en el software virtual box, en las interfaces de redes, esta sería la interface de red LAN.

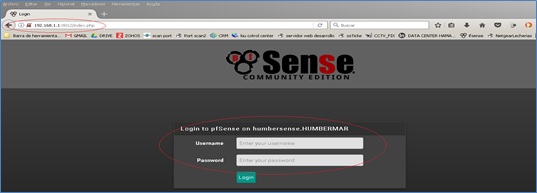

- Accedemos a configurar nuestro pfsense bajo la dirección ip 192.168.1.1.

El usuario y la contraseña por defecto son: admin y pfsense.

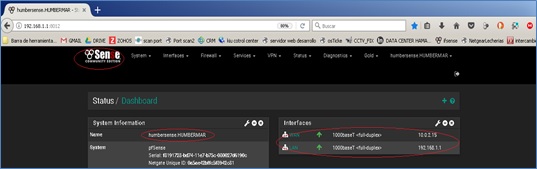

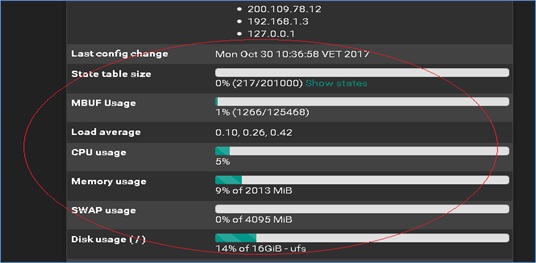

Podemos ver en la imagen anterior, la dirección ip local del pfsense, un nombre establecido, y su panel de configuración.

Al desplazar hacia abajo la barra de la venta podemos ver las configuraciones generales del pfsense: Cpu, memoria ram, disco duro, memoria de intercambios entre otros.

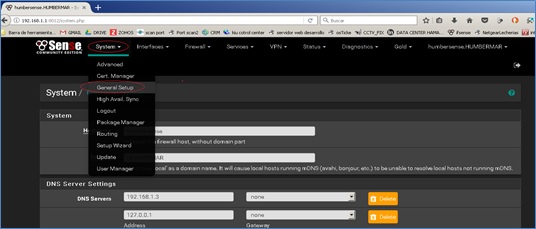

En la ficha “system” — “Advanced”, podemos establecer el puerto web para acceder al pfsense, y cambiar el que viene por default, que es el 80, en nuestro caso definimos el puerto web 8012.

Definimos el puerto web 8012 bajo protocolo http

En la ficha “General setup”, podemos definir los siguientes items: hostname, dominio, dns server, zona horaria, idioma, tema, fqdn, dashboard entre otros.

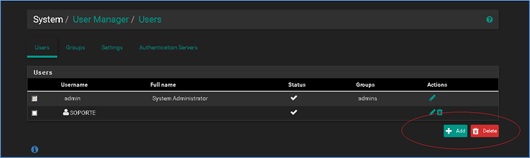

En la opción “User manager”, podemos definir los usuarios que podrán administrar el pfsense, o crear varios usuarios.

Con los botones “Add” y “Delete”, gestionamos agregar o quitar usuarios.

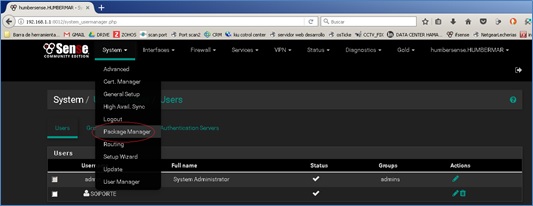

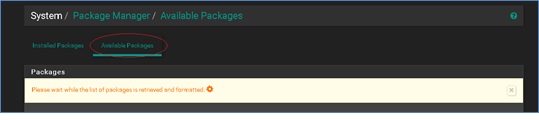

En la opción “Packet manager”, descargamos los paquetes y/o programas adicionales al pfsense, como el proxy squid.

En la opción “Paquetes disponibles”, procedemos a ubicar los paquetes squid y squid guard, en nuestro caso ya los hemos instalados previamente en este ejemplo

Primero se instala el paquete “squid”, luego “squid guard”.

Paquetes instalados

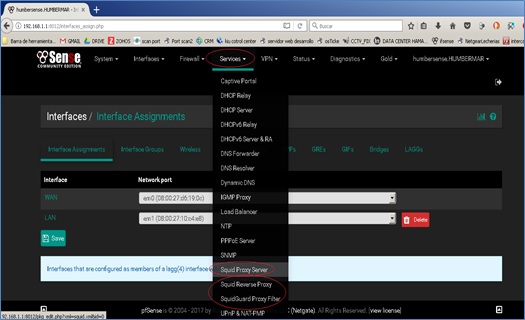

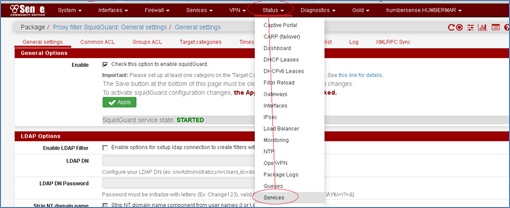

En la ficha “Services”, procedemos a seleccionar la opción llamada “squid proxy server”.

Una vez que entremos en la opción de squid proxy server debemos configurar los siguientes parámetros:

En la opción “General” definimos las siguientes configuraciones

- Enable squid proxy server: Permite habilitar el servicio del proxy squid.

- Keep settings/data: Permite mantener los datos ingresado, de los paquetes instalados, como cache y configuraciones, log entre otros.

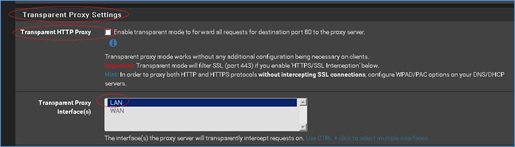

- Proxy interfaces: Permite definir las interfaces de red, hacia las cuales operará nuestro proxy, en este caso habilitamos la interface LAN y Loopback.

- Proxy port: Se establece el puerto de escucha del proxy.

- Allow user on interfaces: Si está activada, habilita el proxy para todos los usuarios de la subred, sin importar, si se definieron o no en la opción lista de subredes permitidas, los usuarios que pasarán por el proxy. En nuestro caso fue deshabilitado, ya que tenemos usuarios que no pasarán por el proxy.

- Proxy transparente: Permite habilitar la modalidad de un proxy transparente, en nuestro caso usaremos un proxy explícito.

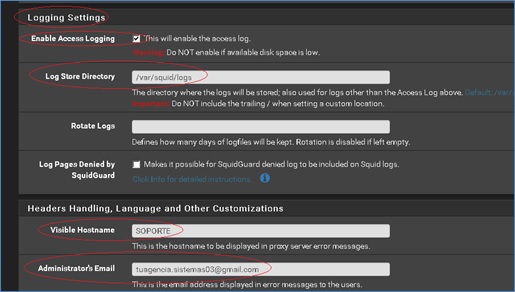

- Configuraciones de logs: Permite llevar un registro de log, con las entradas de inicio de sesión en el web configurator, también muestra la ruta donde se guardan los mismos.

- Visible hostname: Podemos definir un nombre de host.

- Correo de administrador: Podemos colocar el correo del administrador del proxy.

- Guardamos los cambios al final.

- Cache local: Estas configuraciones no las modificamos, ya que no las requerimos se dejan por defecto sus valores.

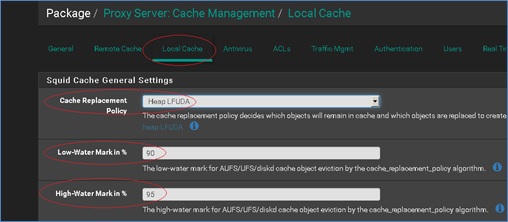

- Configuración de cache de disco: Esta memoria cache es de vital importancia, ya que en ella reside todo el ahorro en ancho de banda y navegabilidad de los usuarios, como el acceso a los sitios web que son visitados por éstos. Su valor por defecto en el proxy squid es de 100 megas, el sistema de cache por defecto es UFS, en nuestro caso lo modificamos a AUFS, ya que este optimice aún más el proxy cache.

Para asignar un valor correcto de cache de disco, se sugiere utilizar entre un 50% a un máximo de 80%, de espacio libre disponible en el disco duro, si tenemos un disco duro de 200 gigas, y este posee 80 gigas libres, calculamos la cache de disco a ser asignada en un 50%, es decir debe ser de 40 gb (40.000 megas). En nuestro caso el disco duro del pfsense, es de aproximadamente 20 gigas (20.000 megas), con cerca de 16 gigas operativos, y 13 gigas libres, podemos calcular la cache en un 40%, lo cual sería 5200 megas.

También podemos limpiar la cache de disco con el botón naranja llamado “Clear disk cache now”.

- Configuración de cache de memoria: Esta cache define la cantidad máxima de memoria RAM, que utiliza el proxy squid para sus procesos. Esta se establece de acuerdo a la cantidad de memoria RAM física, asignada al servidor proxy, de la siguiente manera; por cada 256 megas, se asigna 32 megas, es decir, si el proxy posee 4 gigas de Ram, debemos asignarle 512 megas. En nuestro caso tenemos 2 gigas de Ram, por eso asignamos 256 megas.

El valor de maximun objects size in ram siempre será 4 veces el valor de memory cache size.

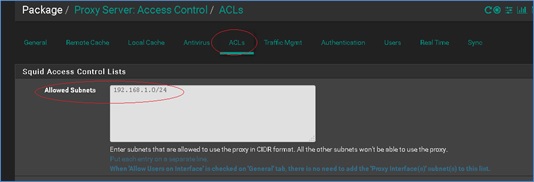

- ACLs: Esta opción permite establecer la subred Lan, donde tendrá alcance el proxy squid, es decir, el ámbito que abarcará el mismo. En este caso nuestra red posee la dirección 168.1.0 /24.

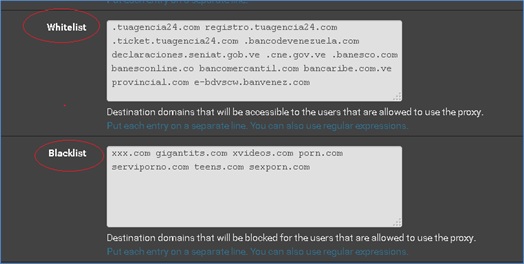

- Si nuestra configuración fuese de un proxy transparente, entonces los bloqueos se establecen en las siguientes opciones:

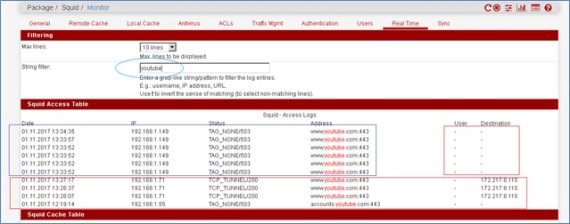

- Real Time: Con esta opción, podemos monitorear en tiempo real, los accesos de los usuarios en la subred, en este ejemplo, filtramos la palabra youtube, nos muestra la dirección ip local que intenta acceder a esta página, evidentemente en el campo user-destination, no se refleja ningún dato, porque ese usuario está restringido por el proxy.

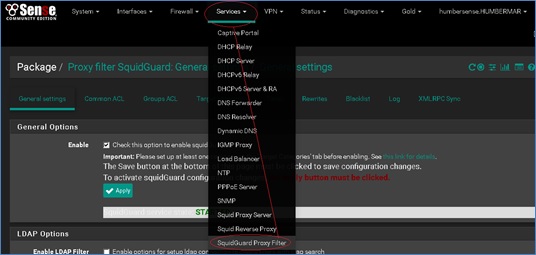

- Squid guard proxy filter: Nos ubicamos en la opción del menu del pfsense, llamada Services, luego en el submenu seleccionamos squid guard proxy filter.

Es en esta opción donde procedemos a configurar los filtros web, para nuestro proxy squid explícito:

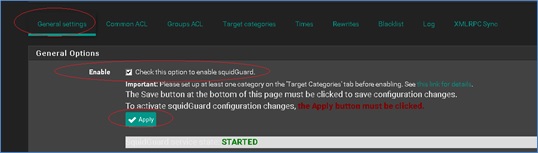

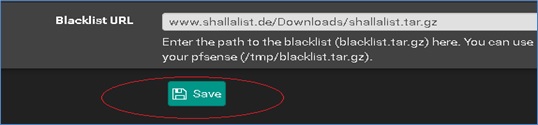

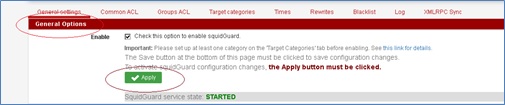

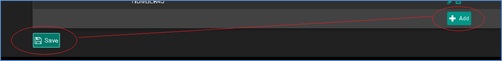

- Primeramente, debemos definir la activación de este módulo, en general options, en el apartado enable, luego el botón apply, todos los cambios que se efectúen en el proxy es necesario presionar este botón y al final save, no es necesario reiniciar el corta fuegos pfsense.

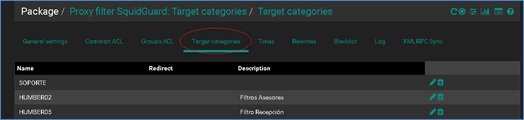

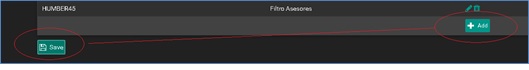

2. Target Categories: Debemos definir las reglas de filtrado web en esta opción, procedemos a crear nuevos perfiles, en el botón llamado En este caso vamos a editar las reglas que ya tenemos creadas.

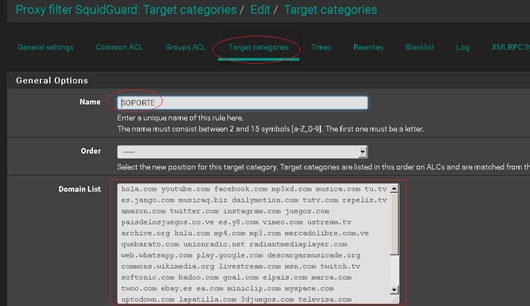

Podemos definir un nombre del perfil en name, y en domain list, colocamos los dominios web que se necesitan filtrar.

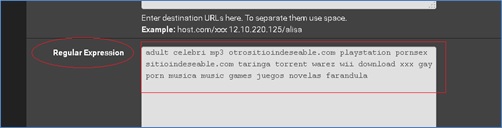

También podemos filtrar por expresiones regulares

Culminado el proceso anterior procedemos a activar la casilla de logs, y a grabar los cambios

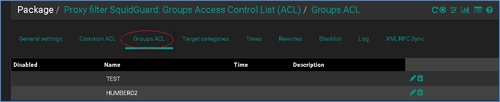

3. Groups AcL: Procedemos a crear las listas de control de acceso, para los perfiles creados en target categories.

Para crear una ACL, de acuerdo a los perfiles creados en target categories, le colocamos el mismo nombre.

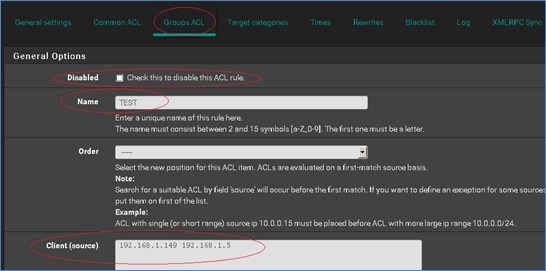

Con la casilla llamada disable, podemos deshabilitar la ACL creada, en el campo name, definimos un nombre para la ACL, y en client (source) definimos las direcciones ip locales, que estarán gobernadas por esta ACL, y el perfil creado en target categories.

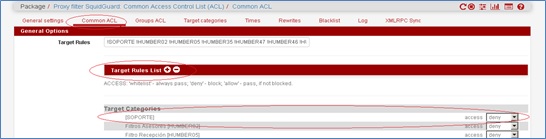

En el apartado target rules (reglas de marcado) fijamos la ACL creada, en nuestro caso la ACL creada se llama SOPORTE, y luego configuramos la opción denegar o deny, en los campos targetcategories y target categories for off-time. Finalice guardando los cambios al final de la ventana con el botón save.

- Common ACL: Luego aplicamos el mismo procedimiento anterior para la opción common ACL, y guardamos los cambios.

- Finalmente, en la opción General options, aplique los cambios en el botón apply, y luego guardar con Verificando el estatus de operatividad en letras verdes (de acuerdo al tema) STARTED.

- Status & Services: Podemos chequear el estatus del proxy squid.

Con los botones de la derecha en azul, se podrá detener, iniciar, o editar las opciones ya configurada

s del proxy.

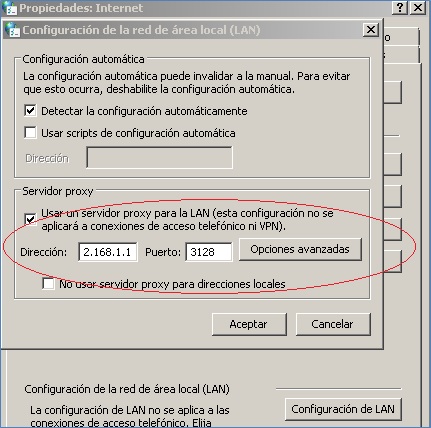

s del proxy.Finalmente escriba el comando en el botón de inicio de windows o un shell cmd, inetcpl.cpl, y proceda a ir a la pestaña conexiones — configuración lan, configure la dirección ip local del servidor proxy y su respectivo puerto de escucha.

Guarde los cambios, y efectúe las pruebas de acuerdo a sus filtros webs, en este caso bloqueamos el portal youtube.

Verificamos en el menu del proxy squid real time, las direcciones ip locales que intentan acceder al portal youtube, en este caso está la ip de mi máquina 192.168.1.149, la cual está restringida, nótese que existe otro usuario bajo la ip 192.168.1.71, que tiene acceso a este portal, ya que en los campos user Destination, se refleja la ip wan de destino, en mi caso no porque mi máquina está bloqueada por el proxy.

¶¶¶¶¶

¶¶¶¶¶

¶¶¶¶¶

¶¶¶¶¶

¶¶¶¶¶

-

·

arquitecturas pc, Computadoras, disco duros, Diseño web, enrutador, escritorio remoto, Hardware, Informática, Internet, malware, navegadores, Open source, Ordenadores, pantallazo azul, Protocolos de Comunicación, RDP, Redes, Redes de Computadoras, Sistema de archivos, Sistemaas de Transmisión de Datos, Sistemas Operativos, software, Soporte Tecnico, Windows¶¶¶¶¶

¶¶¶¶¶

¶¶¶¶¶

¶¶¶¶¶

¶¶¶¶¶

-

CONFIGURACIÓN DE ACCESO REMOTO MULTISESIÓN VÍA RDP (Escritorio Remoto) BAJO PLATAFORMA WINDOW SEVEN 7 PROFESIONAL 64 & 32 BITS

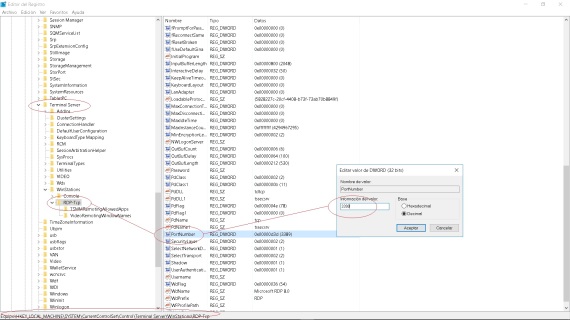

1. Primeramente debemos cambiar el puerto por defecto para RDP en el sistema operativo descrito, en la siguiente ruta del registro de Windows:

Procedemos a editar el registro de windows en la siguiente clave:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp]

Se procede a cambiar el número de puerto por defecto para RDP 3389, por uno distinto por ejemplo en nuestro caso 3433.

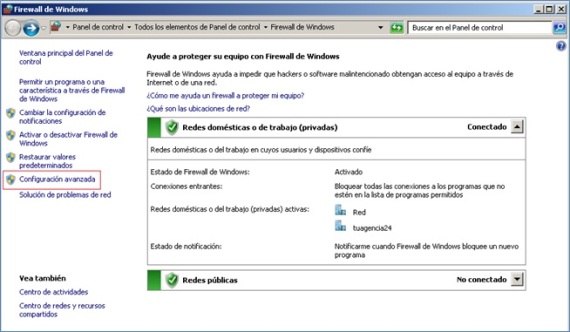

Luego de cambiar el puerto en el registro de Windows aplicamos cambios con el comando “gpupdate.exe”.2. Procedemos a crear las excepciones en el corta fuegos de Windows como se detalla a continuación:

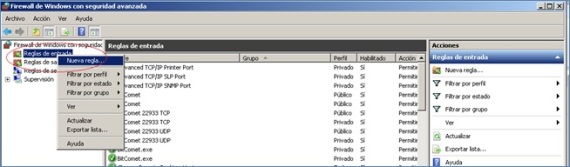

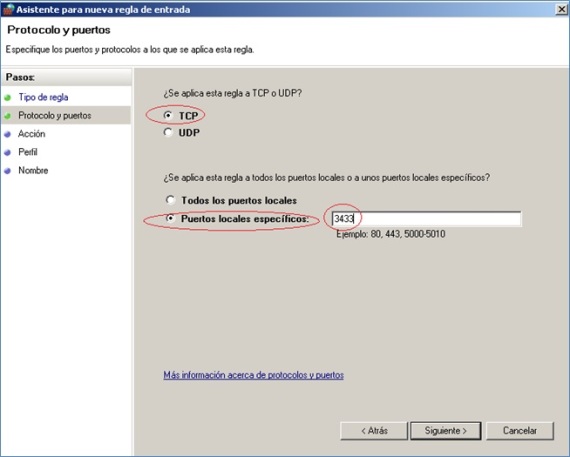

Accedemos a la opción “configuración avanzada” y creamos dos reglas de “Entrada” para los protocolos UDP y TCP con el número de puerto definido anteriormente como detallamos a continuación:

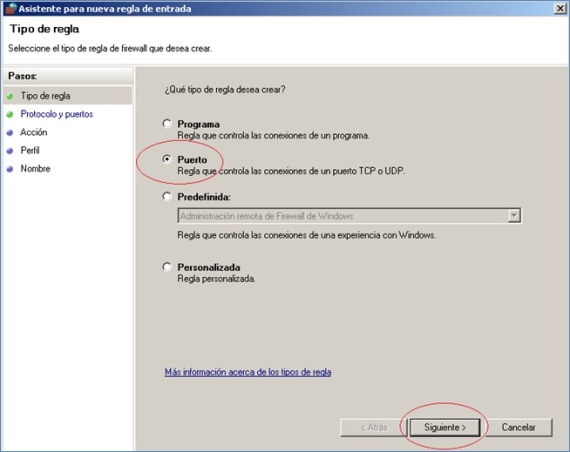

Definimos el tipo de entrada que vamos a establecer y será para un “Puerto”.

Escribimos el tipo de puerto definido y el número como se detalla en la imagen

El resto de las configuraciones es la opción “siguiente” y colocar un nombre para la regla definida por ejemplo RDPTcp.3. Una vez creadas las reglas de excepción en el corta fuego del sistema operativo, se procede a habilitar las conexiones remotas en el sistema en la siguiente opción:

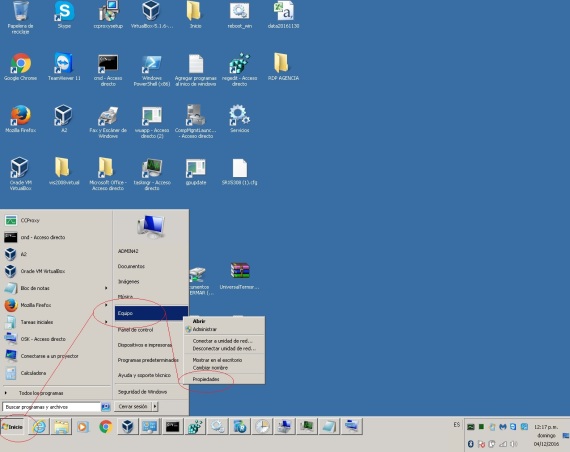

Presionamos el botón de “inicio” luego hacemos click derecho en “equipo” y ubicamos “propiedades”.

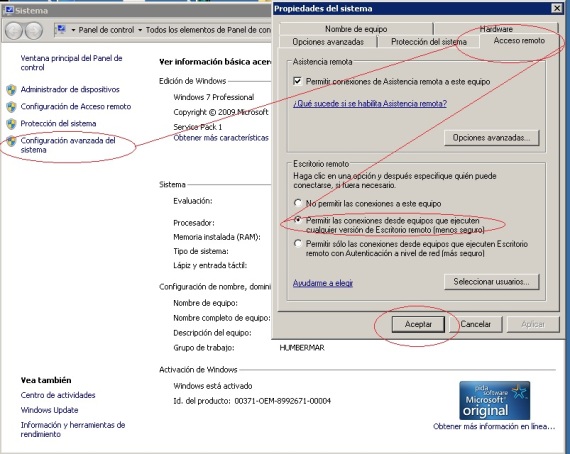

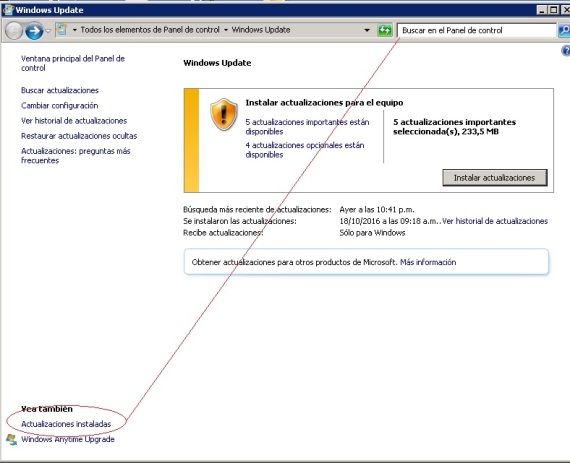

En esta venta se procede a ubicar la opción “configuración avanzada del sistema”, presionamos la ficha llamada “Acceso remoto”, y luego marcamos la casilla llamada “Permitir las conexiones desde equipos que ejecuten Escritorio remoto con autenticación a nivel de red”.Una Vez finalizamos los procedimientos antes descritos debemos ubicar una actualización del sistema operativo llamada “KB2984972”, invocando el comando “wuapp” en un Shell cmd ó en su defecto en el buscador “ejecutar”, se procede a hacer click en las opciones descritas en la imagen siguiente:

Una Vez encontrada la actualización “KB2984972”, la desinstalamos y reiniciamos el equipo computador. Esta actualización del Protocolo de escritorio remoto (RDP) 7.1 permite al cliente de Conexión a Escritorio remoto realizar inicios de sesión de administración restringida. También permite al servicio de escritorio remoto que se ejecuta en un host de escritorio remoto realizar la administración restringida,

Para más información aquí la fuente original: https://support.microsoft.com/es-ve/kb/2984972

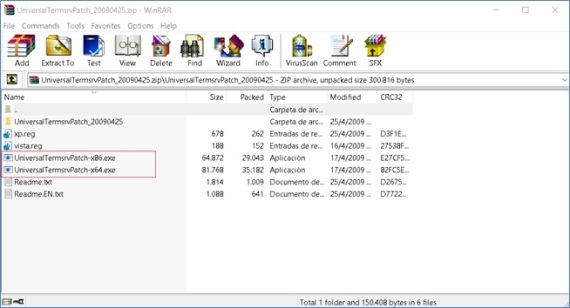

Finalizados los procedimientos anteriores el último paso será instalar el parche que permitirá el inicio de multisesión en la plataforma descrita en este manual.

Nombre del parche: UniversalTermsrvPatch_20090425. Una vez descargado el mismo se debe descomprimir y ejecutar con privilegios de administrador y tomar la arquitectura bien sea 32 o 64 bits. Se reinicia el equipo y se efectúan las pruebas de rigor mediante acceso remoto vía RDP.Link Parche: Parche multisesión

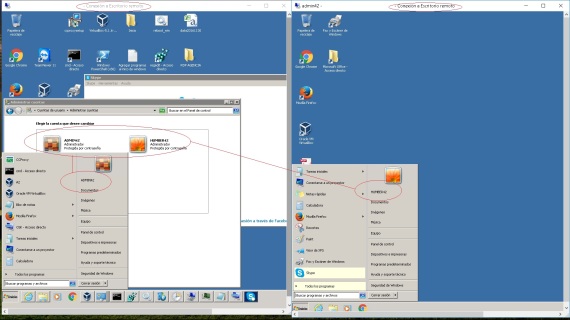

Se ejecutan dos (2) conexiones de acceso remoto hacia un mismo equipo, iniciando sesión en cuentas de distintos usuarios sin desconectarse uno del otro, como se detalla en la imagen; el usuario ADMIN42 y HUMBER42 son usuarios administradores, el nombre del equipo es HUMBER42.

Es un procedimiento muy útil a la hora de prestar soporte tipo “backend”, es decir, un soporte oculto para el usuario, en tal caso que el mismo no desee ser molestado en su sesión actual mientras está trabajando en tiempo real, y en otra sesión se presta el soporte remoto.¶¶¶¶¶

¶¶¶¶¶

¶¶¶¶¶

¶¶¶¶¶

¶¶¶¶¶

-

¶¶¶¶¶

¶¶¶¶¶

¶¶¶¶¶

¶¶¶¶¶

¶¶¶¶¶

-

Para conectar dos enrutadores netgear en modo puente es necesario que por una de las salidas LAN del enrutador que servirá como bridge se conecte un cable que proceda de una salida LAN del otro enrutador que esté configurado como balanceador o enrutador como tal, el resto de las salidas LAN del enrutador configurado en modo puente podrán ser utilizadas para expandir la red, ya que serán conexiones disponibles administradas su pool de DHCP y asignaciones ip por el enrutador que está en modo balanceador o router.

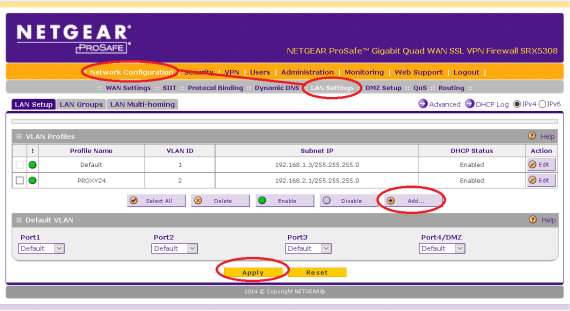

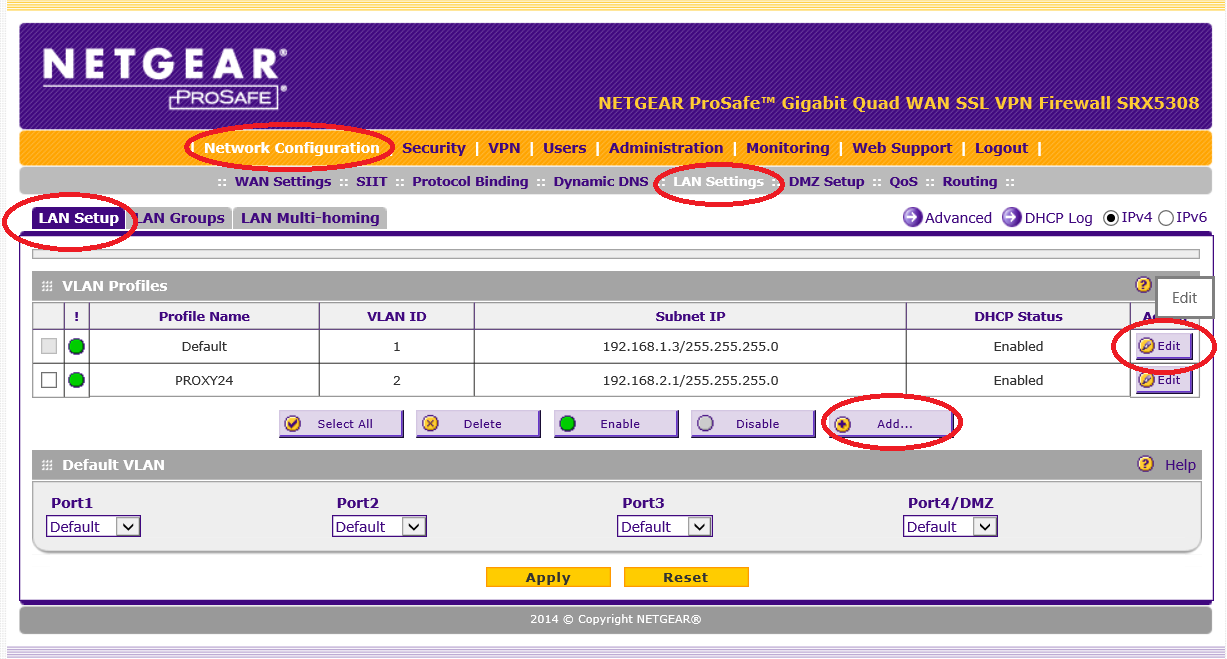

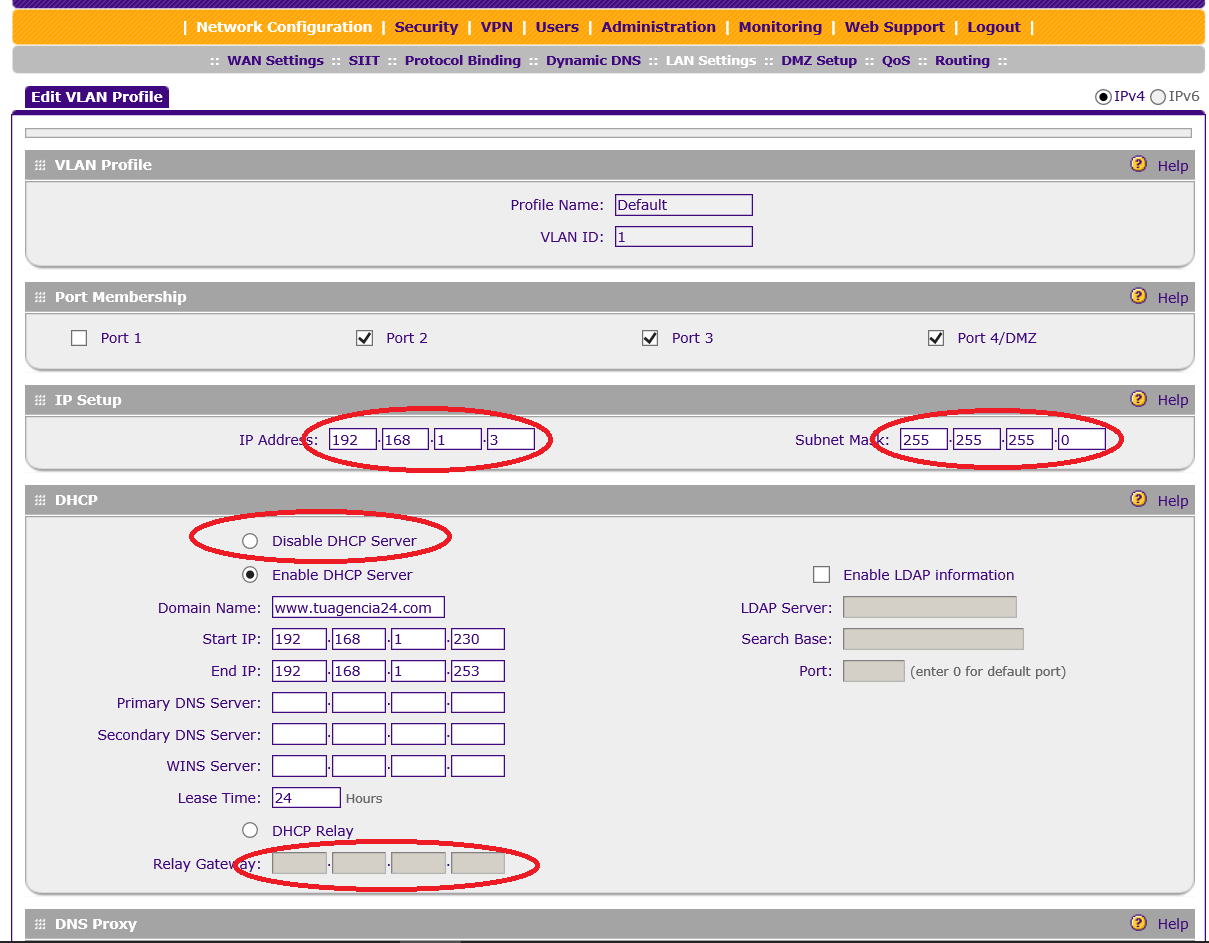

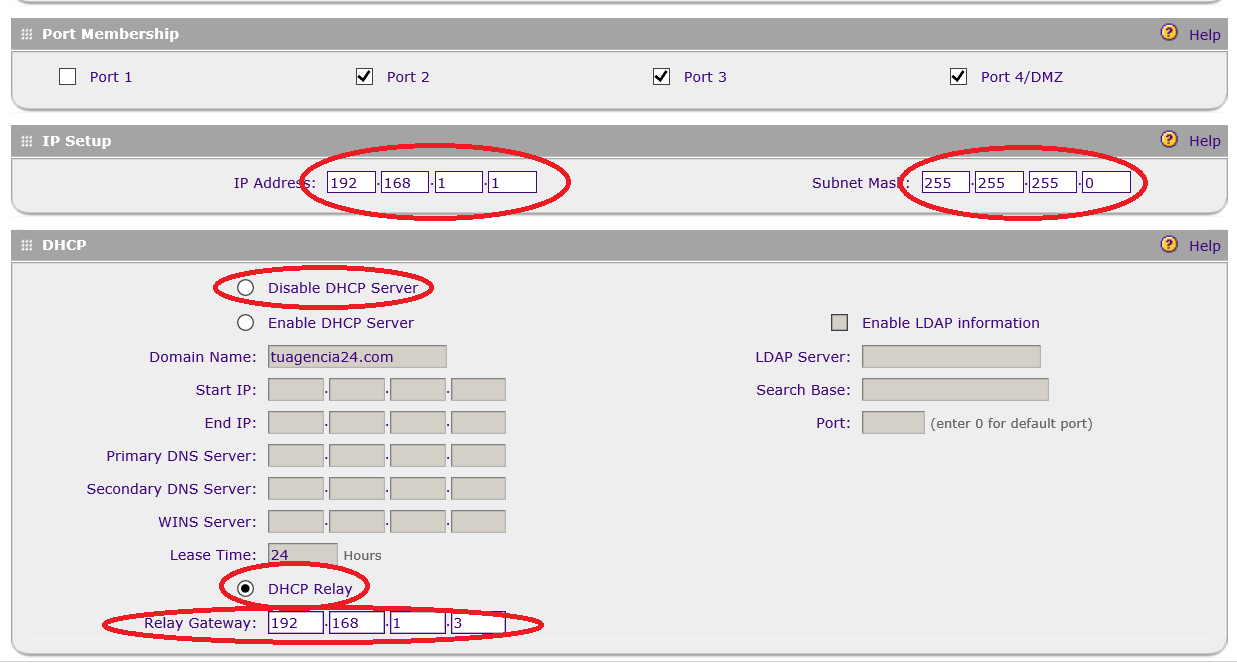

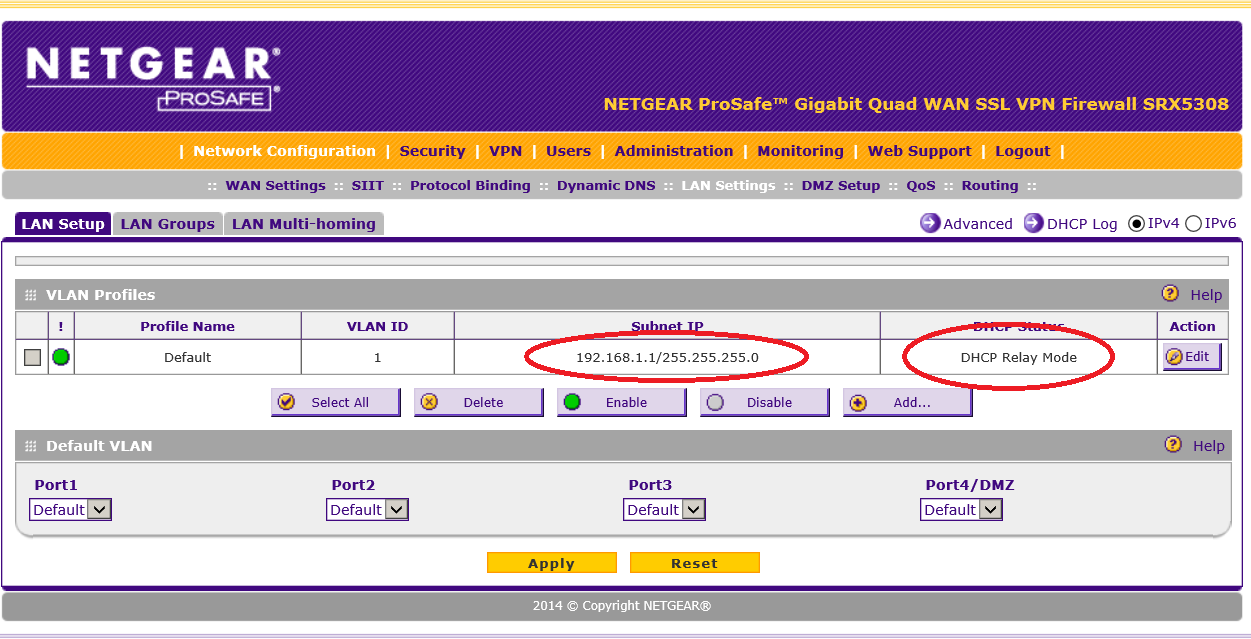

Para llevar a cabo esta configuración se procede a ir al apartado Network Configuration luego la opción Lan Settings —Lan Setup finalmente procedemos a crear o si ya existe una conexión de red de acuerdo al pool de DHCP del otro enrutador netgear, en nuestro ejemplo utilizamos la ip de red 192.168.1.0 con una dirección ip asignable para el enrutador modo bridge de 192.168.1.1 (ver segunda imagen) y una máscara de 255.255.255.0 siendo el Gateway del enrutador en modo balanceador 192.168.1.3, presionamos el botón “edit” en nuestro caso como se observa en la imagen:

Netgear modo bridge

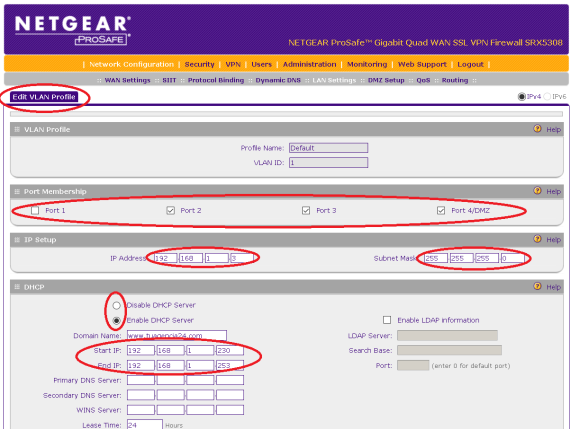

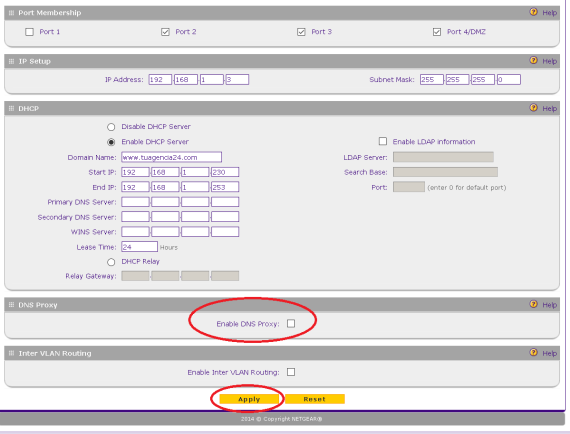

Una vez en la opción mencionada debemos colocar y rellenar los campos siguientes:

- Ip address: La dirección ip de la VLAN ó red creada

- Subnet Mask: La máscara de subred de la red que se crea.

- Disable DHCP Server: Se habilita esta opción.

- Relay Gateway: Aquí colocamos la ip de la puerta del enlace del enrutador que alimentará al otro netgear que servirá de puente.

Netgear modo bridge

Netgear modo bridge

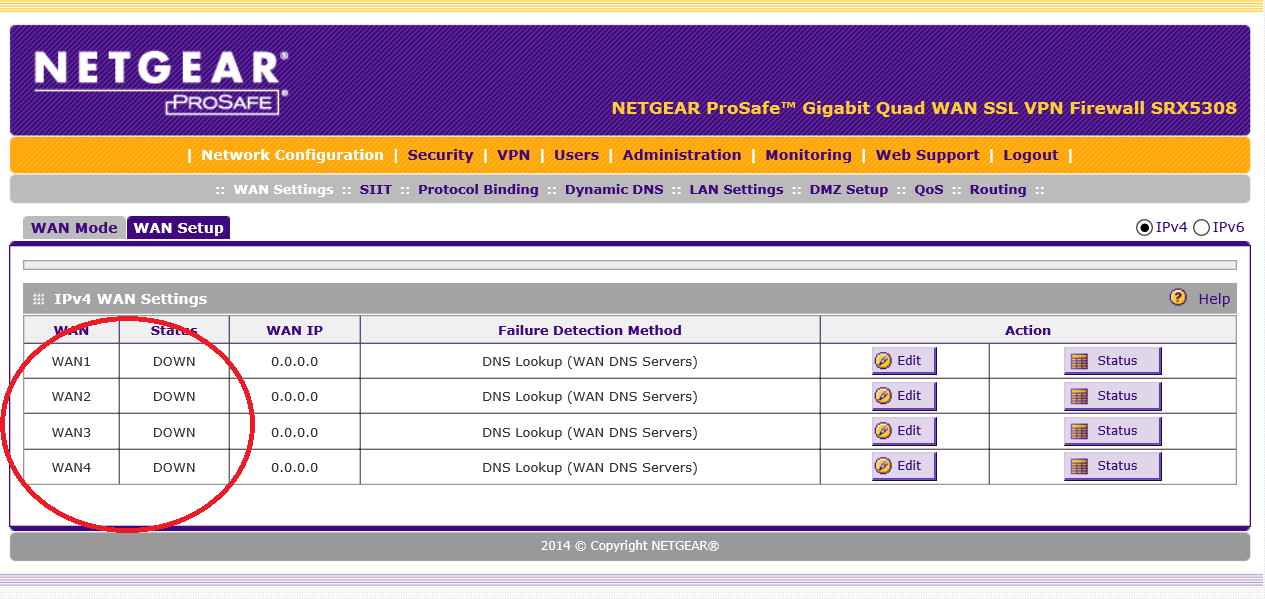

Presionamos el botón “Apply” y se aceptan los cambios. Es importante destacar que en este modo no se podrá visualizar ningún estatus de operatividad de interfaces WAN en el apartado WAN SETUP motivado al modo puente en que se configura uno de los dos enrutadores netgear.

WAN SETUP

WAN SETUP

Se puede observar en la imagen anterior que una vez configurado el modo puente en el enrutador la columna DHCP STATUS debe mostrar la opción DHCP Relay Mode, se refiere a que estamos utilizando el dispositivo como un puente.

Finalmente culminada esta breve configuración podremos utilizar uno de los dos enrutadores netgear como un puente y el otro como un balanceador o router como tal. Es muy útil a la hora de querer ampliar la red si no se cuenta con más dispositivos DCE en nuestra red.

-

Procedemos a configurar lógicamente un enrutador marca Netgear modelo SRX5308 de la familia cortafuegos VPN, el mismo posee funciones de enrutamiento avanzado y básico, conexiones VPN, corta fuegos, balanceo de carga entre otras funciones.

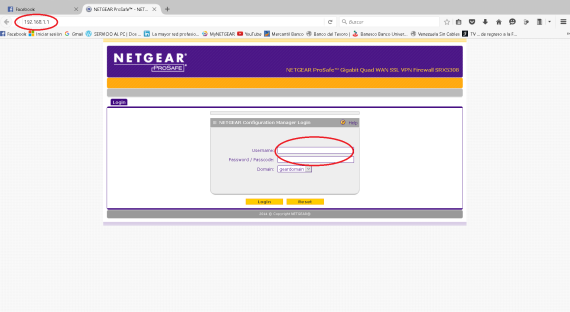

ACCESO A CONFIGURACIÓN LÓGICA DEL ENRUTADOR NETGEAR

Antes llevar cabo el acceso a la configuración del enrutador netgear es necesario conectar físicamente un cable de red UTP con conector RJ45 por uno de los puertos LAN del dispositivo y el otro extremo del cable a un equipo bien sea portátil o pc con ambos dispositivos encendidos. Para la configuración lógica del enrutador Netgear procedemos a utilizar un navegador web (internet explorer, Firefox, google Chrome), una vez abierto el mismo se teclea la siguiente dirección ip privada 192.168.1.1 con lo cual nos debería aparecer la siguiente ventana que se detalla a continuación.

Acceso web a enrutador netgear

La configuración llevada a cabo quedará operativa para una sede con cerca de 40 usuarios, por uno de los puertos LAN 3 del enrutador hacia el puerto LAN 2 de un switch (suiche) TP-LINK 24 puertos, el puerto LAN 4 será una salida para que el dispositivo enrutador netgear sea administrado por un equipo de Soporte.

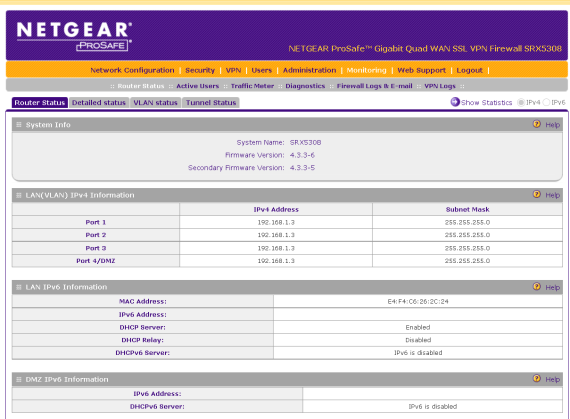

Se procede a ingresar el ID y la contraseña por defecto: admin / password, luego presionamos el botón “Login”, y accedemos a la interfaz del enrutador netgear, en la cual observamos la siguiente pantalla:

Acceso web a enrutador netgear

Donde se observa las diferentes opciones de configuración del dispositivo detallando los 4 puertos LAN, las direcciones ipv4 con sus máscaras de subred todos con sus valores por defecto, versión del firmware entre otros.

De esta manera se logra un acceso local al enrutador para acceder externamente es necesario crear rutas mapeadas lo cual se detalla más adelante en el apartado “Administración Local y Remota”.

Para cerrar la sesión presionamos la opción en la parte superior derecha llamada “LOGOUT”.

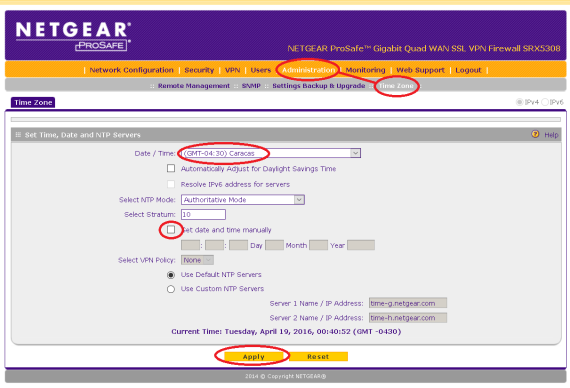

CONFIGURACIÓN DE ZONA HORARIA

Para configurar la zona horaria nos dirigimos a la opción “Administration” luego “Time Zone”, una vez en estas opciones procedemos a introducir en la ficha Date / Time la zona horaria respectiva de nuestro país como se observa en el ejemplo de la imagen.

Seguidamente marcamos la ficha Set date and time manually para introducir los valores de la hora, minutos, segundos, día, mes y año actual, en este mismo orden:

12:45:55 Day:15:Month:04:Year:2016.

Luego presionar el botón Apply.

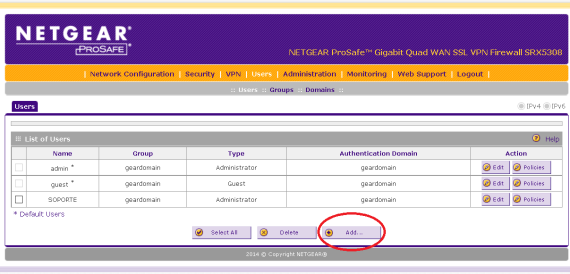

CREACIÓN DE USUARIOS PARA LA ADMINISTRACIÓN LOCAL Y REMOTA

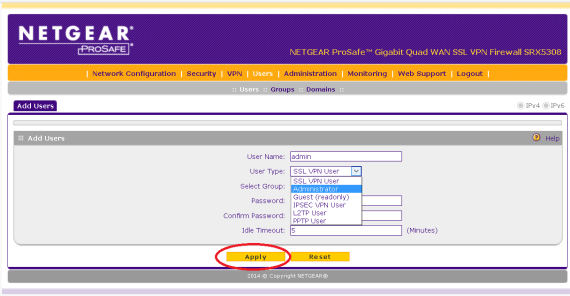

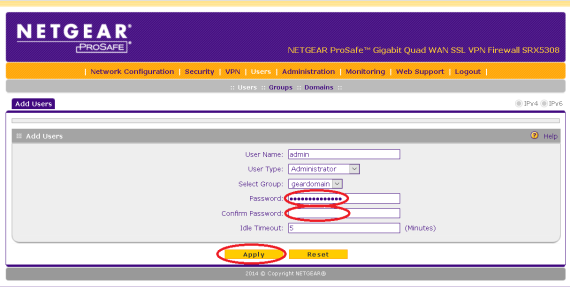

Para administración local y remota nos dirigimos al apartado “Users” una vez aquí agregamos un nuevo usuario para la administración del dispositivo como se detalla en las siguientes imágenes:

Creación de Usuarios

Debemos especificar el tipo de usuario que se va a crear en este caso será un usuario de tipo Administrador.

Creación de Usuarios

Proceda a introducir una contraseña para el nuevo usuario en los capos descritos a continuación, finalmente presione el botón Apply.

Creación de Usuarios

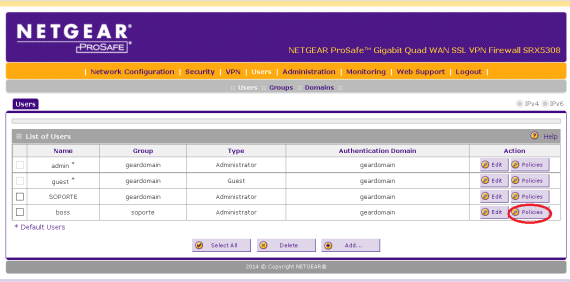

Una vez creado este usuario podrá acceder a la configuración del enrutador mediante el navegador web con las credenciales creadas para tal fin.

Nota: Al menos que defina permisos especiales de acceso mediante ciertos tipos de navegadores podrán o no tener acceso los usuarios que usted defina por cual navegador web deberán ingresar al enrutador en la siguiente opción “Policies”.

Creación de Usuarios

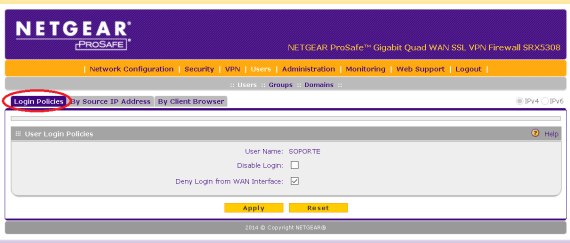

Una vez aquí podrá definir ciertas reglas de acceso para los usuarios que usted defina:

Creación de Usuarios

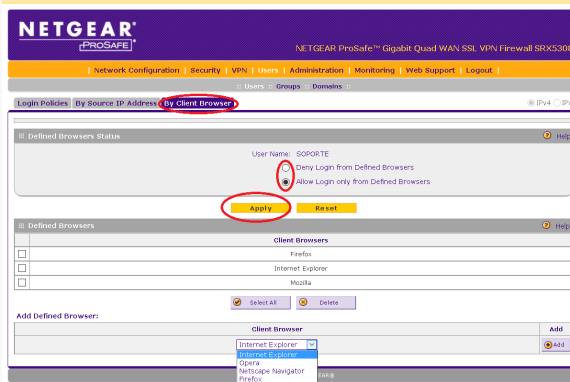

Podrá crear usuarios y asignarle ingreso a la interfaz del enrutador por ciertos tipos de navegadores web: Internet explorer, Firefox entre otros.

Creación de Usuarios

CONFIGURACIÓN DE PUERTOS LAN.

Para configurar los puertos LAN del enrutador procedemos a ir al apartado “Network Configuration” luego “Lan Settings” una vez aquí se observa la configuración por defecto de la red Lan, para editarla o crear una nueva proceda con los botones según sea el caso: Add para crear una nueva red lan ó Edit para editar la red Lan actual.

Configuración Puertos LAN

Para editar la configuración actual de la red Lan presione el botón “Edit” en la ficha de la red seleccionada y proceda como se indica a continuación a configurar la ip de red, máscara de subred, los puertos LAN hacia los cuales esta red difundirá, puede optar por escoger 1, todos ó varios, definir el servidor DHCP, si desea utilizar esta red como un proxy dns marque la opción “Enable Dns Proxy” y presione el botón “Apply”.

Para la empresa los valores que se muestran en la imagen siguiente son los que se crearon para tal fin.

Configuración Puertos LAN

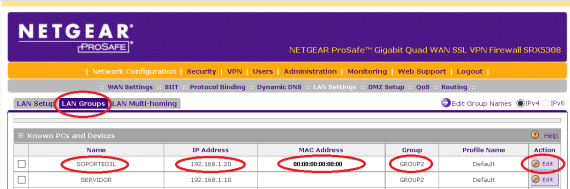

GRUPOS LAN.

Procedemos a crear los grupos lan para los diferentes usuarios y dispositivos de la red.

Configuración Grupos LAN

Seleccionamos la opción “Lan Groups” donde comenzaremos pro definir un nombre de usuario o dispositivo, una dirección IP fija local que se va a asignar de acuerdo a los valores de la red LAN definidos en la opción Lan Setup, la dirección MAC del equipo o dispositivo, al grupo que pertenecerá y por último el botón para editar estas opciones “Edit”.

En la opción “ip address type” se coloca la opción “Reserved dhcp client”, con la finalidad de que el dispositivo o equipo se administre su ip fija local por el enrutador y no ellos mismos

Configuración Grupos LAN

Una vez agregada toda la información proceda a presionar el botón “ADD”.

En este apartado se agregaron todos los dispositivos y equipos de red como se detalla a continuación: Usuarios asesores, departamento de desarrollo y soporte, administración, publicidad y RRHH, impresoras, 1 biométrico, 1 DVR, 1 servidor web de desarrollo, equipos de soporte; equipos de Presidente y Vice-Presidente, switch TP-LINK 24 puertos, enrutador cisco E9000.

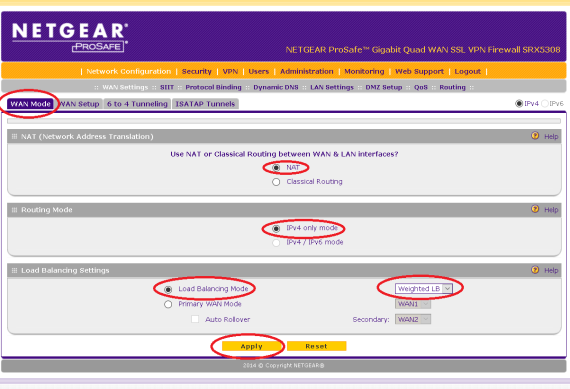

CONFIGURACIÓN DE PUERTOS WAN

Procedemos a ir al apartado “WAN MODE” una vez aquí configuramos el enrutamiento entre las interfaces WAN y LAN. Se opta por dejar la opción NAT ya que es la ideal para el ISP CANTV por utilizar una IP pública que será distribuida mediante su respectivo enmascaramiento por IP privadas, es decir una IP pública WAN dinámica, el modo Enrutamiento clásico se utiliza para casos en los que el ISP (proveedor de servicios de internet) asigna direcciones IP públicas estáticas.

Configuración Puertos WAN

En el modo “Routing mode” Seleccionamos el tipo de enrutamiento de acuerdo a protocolo de internet bien sea IPV4 o IPV6.

Para el la opción “Load Balancing Settings” se refiere al tipo de balanceo de carga que debemos escoger para los modem que serán conectados al enrutador netgear, es nuestro caso escogimos el balanceo de carga por peso (weighted LB). Este tipo de balanceo equilibra las cargas por todas las interfaces WAN de acuerdo a la prioridad que este modo de balanceo establezca por liberación y estabilidad de ancho de banda de cada interfaz WAN.

En el balanceo por equilibrio de cargas LB los pesos se calculan en función de la velocidad de transmisión y ancho de banda de las interfaces WAN activas, este valor se determina por el equilibrio más eficiente, todas las nuevas conexiones de tráfico que entren se enviarán a través de un enlace único WAN, es decir si por la interfaz WAN 1, WAN 2 y WAN 3 están activas, una nueva solicitud HTTPS primeramente será enviada a través del WAN 1, luego una nueva sesión FTP comenzará por la WAN 2, y otra nueva solicitud será enviada por la WAN 3 este modalidad garantiza estabilidad y eficiencia en la fiel distribución del tráfico de conexiones activas de velocidad y ancho de banda.

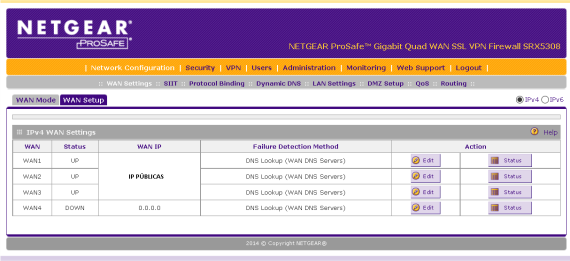

La opción WAN SETUP muestra las conexiones establecidas por los puertos WAN en este caso configuramos 3 puertos WAN 1,2,3 para un mismo ISP (cantv) como se observa en la imagen, en los botones edit y status podremos ver con más detalle el estatus y configuración de cada conexión activa.

Configuración Puertos WAN

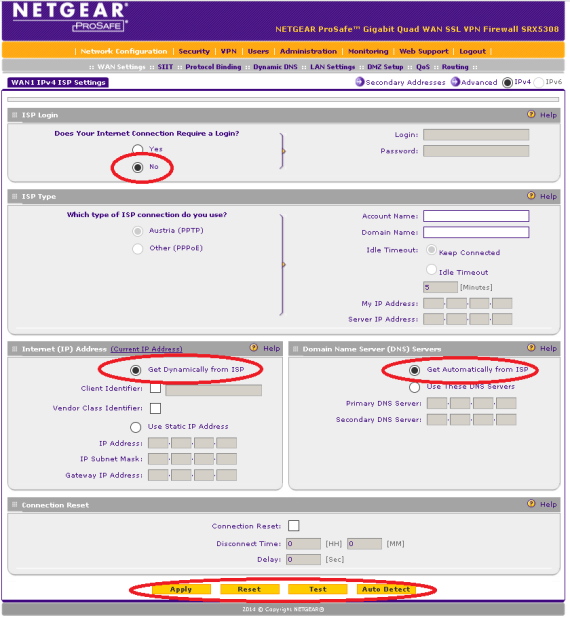

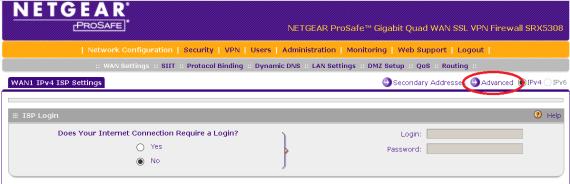

Para la opción WAN IPv4 ISP Settings configuramos los parámetros básicos de Nuestro proveedor de servicio de internet, en el caso del ISP CANTV es un servicio que no requiere logeo y las direcciones IP públicas son de tipo dinámicas igual que los DNS. Aplicamos cambios al final con el botón Apply.

Configuración Puertos WAN

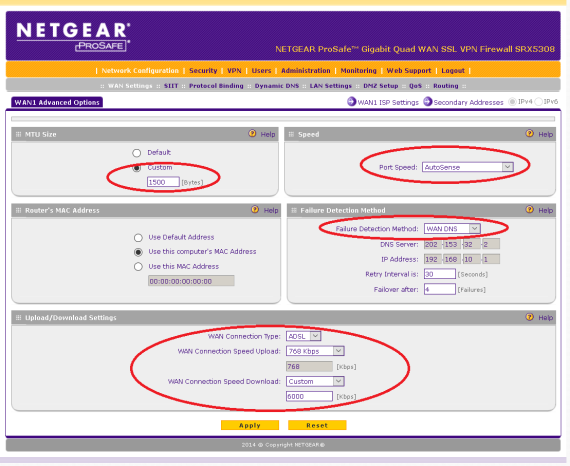

En el botón Advanced procedemos a configurar las tasas de transferencia de cada puerto WAN de acuerdo al tipo y velocidad de la banda ancha contratada.

Configuración Puertos WAN

En este apartado configuramos el MTU establecido en 1500 bytes, la velocidad de la interfaz de los puertos la cual se establece como Autosense y las tasas de bajada y subida como se observa en la imagen.

Configuración Puertos WAN

Esta misma configuración se gestiona para el resto de los puertos WAN de acuerdo a la velocidad y el tipo de conexión a internet que ofrece el ISP.

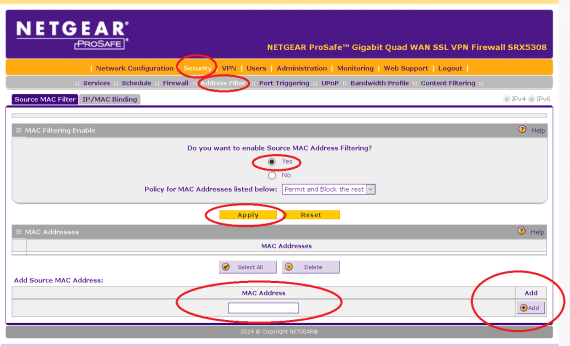

FILTRO MAC Y FILTRO DE CONTENIDO A URL.

Ubicamos la opción Address Filter o filtro de direcciones en Security una vez aquí activamos la el recurso llamado Enable source MAC Address Filtering y procedemos a ingresar todas las direcciones físicas MAC en Add Source MAC Address de todos aquellos equipos y/o dispositivos que deseamos que puedan conectarse a la red bien por la interfaz wlan o lan.

Filtro MAC

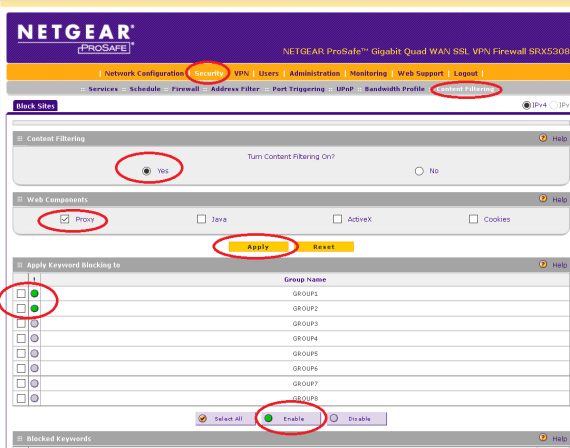

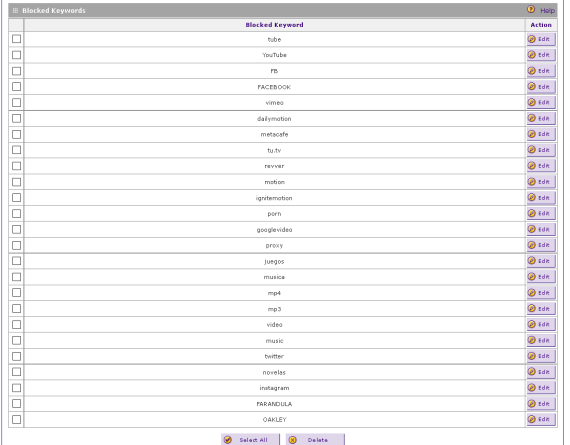

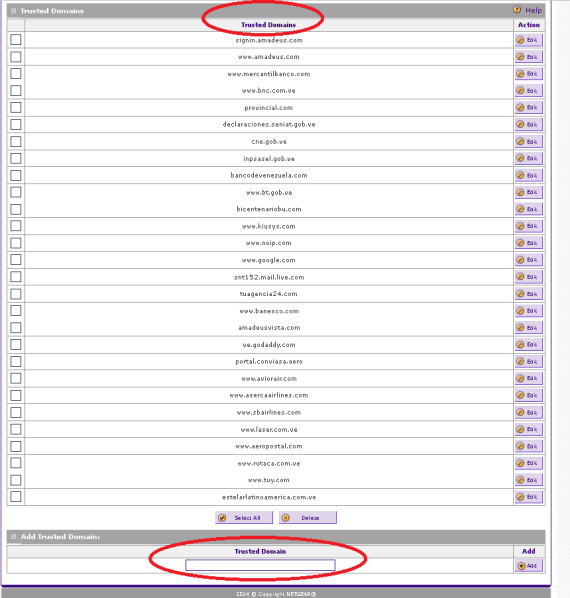

Para activar la opción de filtro de contenido seguimos la ruta Security y Content Filtering.

Con esta opción activamos los grupos a los cuales deseamos filtrar cierto contenido de acceso a URL mediante palabras claves, adicionalmente podemos bloquear componentes webs como: Proxy, java, activex, cookies.

Los Grupos a los cuales queramos bloquear deberán ser primero definidos los grupos de usuarios en la opción LAN GROUPS para luego activarlos en esta opción con el botón Enable. Para actualizar los cambios es necesario colocar o tildar primero la opción No y luego la opción Yes en el apartado Turn Content Filtering On ? esto para garantizar que el servicio refresque la activación o el nuevo cambio que se haga.

Filtro de Contenido

Palabras Claves para bloquear accesos a URL por grupos

Filtro de Contenido

Dominios de confianza

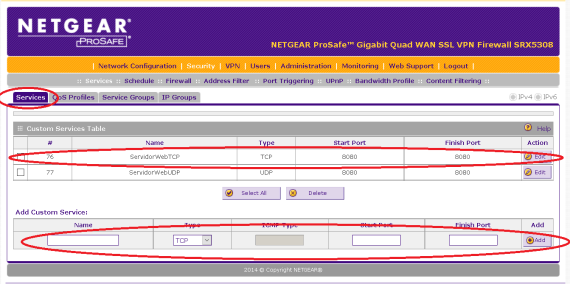

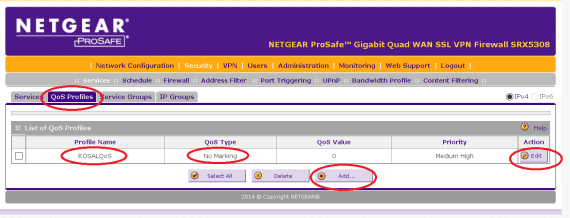

SERVICIOS Y GRUPO DE SERVICIOS, PERFIL QoS.

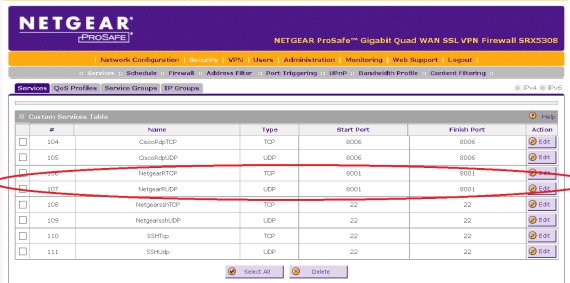

En esta opción se procedió a configurar servicios para permitir abrir puertos y rutas mapeadas en el corta fuegos Netgear, para crear un nuevo servicio si este no existiera, se coloca el nombre del mismo detallando si utilizará protocolo TCP o UDP y los puertos de inicio y final, una vez completado se agregan como se observa en la imagen.

Perfil QoS

Una vez creados los servicios ya estarán disponibles para ser gestionados en el apartado Firewall.

Para crear perfiles de calidad de servicio QoS en la ficha QoS Profiles se crea un nuevo perfil de calidad de servicio detallando como se muestra en la imagen:

Perfil QoS

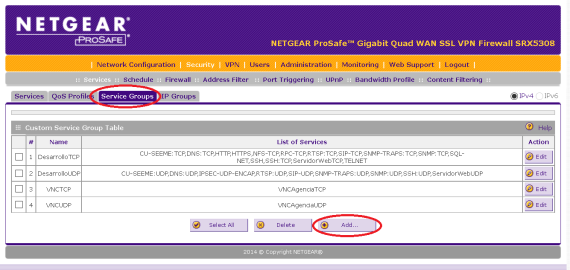

En la ficha Services Groups creamos una lista de servicios asociados a un nombre en específico como se observa en la imagen, haciendo hincapié en que cada tipo de listado de servicios son aislados de acuerdo al tipo de protocolo si es TCP o UDP. Todos los listados de grupo de servicios que son creados podrán ser administrados por las reglas de servicios y éstas a su vez por el corta-fuegos en la opción LAN WAN RULES en la ficha Firewall.

Configuración de Servicios

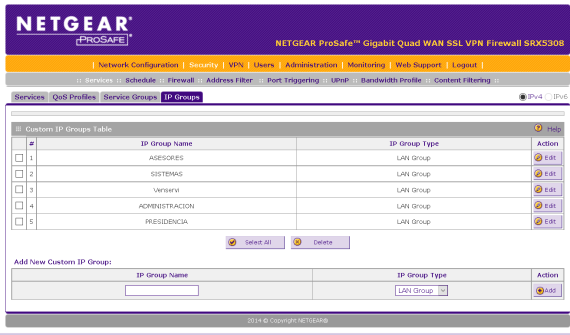

Para la ficha IP GROUPS se crean diferentes grupos asociados a un conjunto de direcciones IP definidas para cada grupo en particular como se observa en la imagen.

Configuración de Servicios

REGLAS LAN-WAN PARA TRÁFICO DE ENTRADA Y SALIDA.

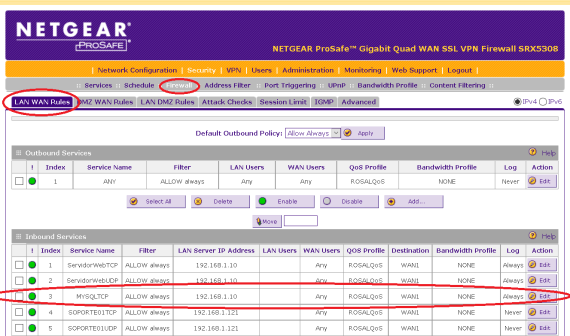

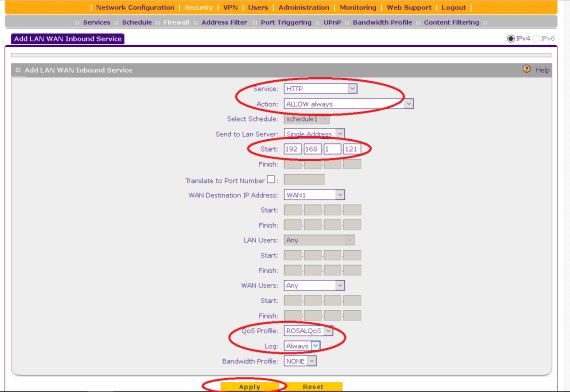

Se procede a crear o permitir un conjunto de servicios en la opción Inbound Services.

Servicios de Entrada

De esta manera creamos nuevas reglas asociadas a los servicios ya creados en el apartado anterior, por ejemplo si queremos una regla que controle el tráfico vía HTTP permitimos el tipo de acción y definimos la dirección IP local a la cual estará restringido o no dicho dicha regla y por cual interfaz WAN la misma será encaminada. Aquí podemos crear segmentos de rutas mapeadas tanto local como externamente a servicios de acceso remoto, servidores web, cctv, biométricos etc.

Servicios de Entrada

ADMINISTRACIÓN LOCAL Y REMOTA.

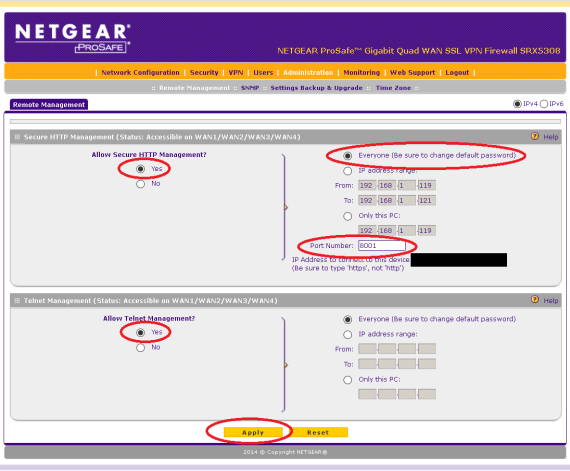

Para crear rutas de administración remota al enrutador Netgear simplemente creamos una nueva regla definiendo el puerto por donde la misma pasará. En este caso creamos una ruta para el puerto 8001 tanto para TCP como UDP.

Acceso desde el Exterior

Seguidamente ubicamos la ficha Administration — Remote Management y se establecen los parámetros que se describen en la imagen.

Acceso desde el Exterior

Una vez concluido podremos acceder remotamente la interfaz del enrutador en el enlace de color azul que se observa en la imagen.

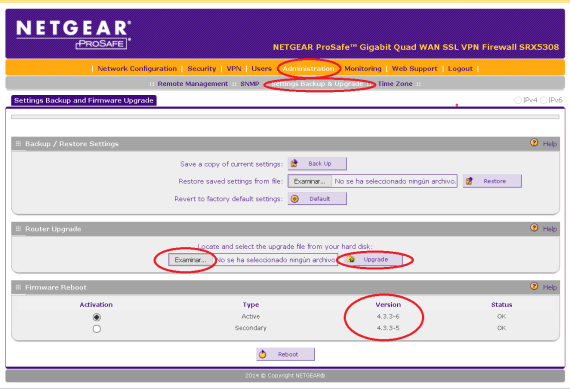

RESPALDO Y ACTUALIZACIÓN DE CONFIGURACIÓN Y FIRMWARE

Para proceder con la actualización del programa de firmas (firmware) se verifica primero la versión actual del mismo en la opción Administration — Setting Backup & Upgrade en la ficha Router Upgrade seleccionamos la imagen de la versión del nuevo firmware con el botón Examinar y luego aceptamos con la opción UPGRADE.

Actualizar firmware

ADVERTENCIA: Para llevar a cabo una actualización de firmware de manera correcta y en condiciones óptimas tome las precauciones para evitar que el equipo computador o el dispositivo enrutador se apague inesperadamente, que la versión del firmware sea la correcta de acuerdo al modelo de enrutador, utilizar conexión cableada y no WI-FI, si son varias versiones de firmware a actualizar se deberán llevar a cabo una a la vez, es decir, una a una hasta llegar a la versión más actual o final. Al momento de cargar la actualización del firmware esté seguro de extraer la imagen a ser cargada por el botón EXAMINAR.

Una vez actualizada cada versión el enrutador se reiniciará automáticamente, si así no fuera posible presione la opción FIRMWARE REBOOT.

¶¶¶¶¶

¶¶¶¶¶

¶¶¶¶¶

¶¶¶¶¶

¶¶¶¶¶

-

En nombre de las fuerzas de la Luz y los maestros ascendidos Hoy Mañana y Siempre que la energía vital infinita del Universo los envuelva a todos en un manto protector de prosperidad, abundancia, exito, vitalidad, salud y AMOR para todos los que están cerca, a la distancia, y los que están en otro plano, sepan apreciar y valorar a las personas que tienen cerca, sepan apreciar los momentos más amargos ya que de ellos aprenderás el verdadero significado de tu misión en esta vida.

Hoponopono….